VPS禁止ping是指虚拟私人服务器(VPS)配置了禁止ICMP协议的ping请求,从而无法通过ping命令检测其在线状态。

在维护VPS(Virtual Private Server,虚拟专用服务器)安全时,禁止IP直接访问是一项重要的配置,这一措施可以有效防止未经授权的用户通过IP地址直接接触到服务器,增加一层安全防护,以下是实施此安全策略的一些技术介绍和步骤。

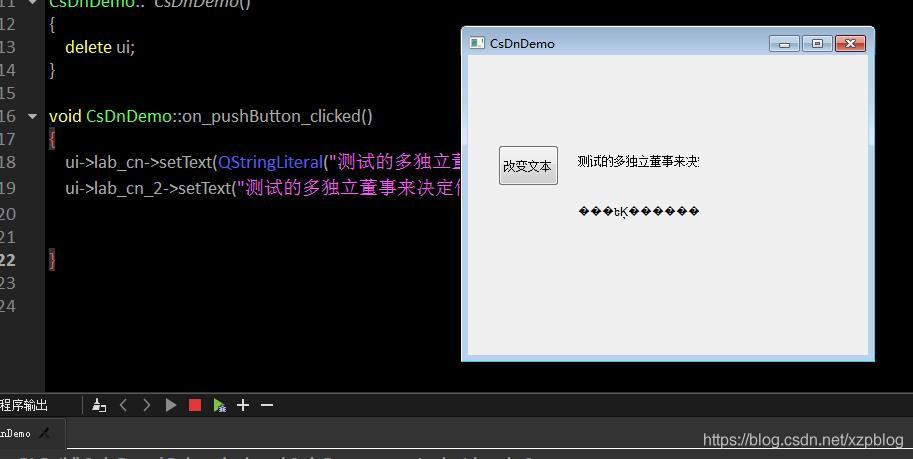

修改SSH配置

SSH(Secure Shell)是一种加密的网络传输协议,用于安全地登录到远程服务器并执行命令,默认情况下,SSH服务允许基于IP的直接访问,要禁止这种访问方式,需要编辑SSH配置文件。

1、使用文本编辑器打开SSH配置文件:

sudo nano /etc/ssh/sshd_config2、找到 ListenAddress 0.0.0.0 或 ListenAddress :: 行,取消注释(去掉行首的号),并将其更改为只监听内网地址(ListenAddress 127.0.0.1)。

3、保存并退出编辑器。

4、重启SSH服务以应用更改:

sudo systemctl restart ssh使用防火墙规则

大多数VPS都带有防火墙软件,如iptables、ufw(Uncomplicated Firewall)或firewalld,可以通过设置防火墙规则来阻止直接IP访问。

以iptables为例:

1、添加一条规则,丢弃所有进入服务器的公共网络接口的直接访问请求:

sudo iptables -A INPUT -i eth0 -s <外部IP> -j DROPeth0是服务器的公共网络接口,<外部IP>是VPS的公网IP地址。

2、保存iptables规则,以便服务器重启后仍然生效:

sudo service iptables save配置Web服务器

如果VPS上运行有Web服务器(如Apache或Nginx),需要确保服务器配置中没有绑定到公网IP,而仅绑定在本地地址(127.0.0.1 或 ::1)或私有网络地址。

对于Apache:

1、编辑Apache配置文件:

sudo nano /etc/httpd/conf/httpd.conf2、查找类似 BindAddress 的指令,将其改为本地地址:

BindAddress 127.0.0.1:80对于Nginx:

1、编辑Nginx配置文件:

sudo nano /etc/nginx/sites-available/default2、在 server 块中,将 listen 指令更改为本地地址:

listen 127.0.0.1:80;3、重启Web服务器以应用更改。

使用VPN或SSH隧道

为了进一步加固安全性,可以考虑使用VPN(Virtual Private Network)或SSH隧道来访问VPS,这样即使有人知道了你的IP地址,除非他们能够突破VPN或SSH隧道的安全,否则也无法直接访问到你的VPS。

VPN配置

VPN的配置相对复杂,需要安装和设置VPN服务端和客户端,常见的开源VPN解决方案包括OpenVPN和WireGuard。

SSH隧道配置

SSH隧道可以通过以下命令创建:

这条命令会创建一个本地端口8080,所有发送到这个端口的流量都会通过SSH隧道转发到VPS上的端口80。

相关问题与解答

Q1: 修改SSH配置后无法远程连接怎么办?

A1: 确保你有其他方式访问服务器,比如控制台访问或者备用SSH端口,检查SSH配置文件中的PermitRootLogin指令是否被设置为yes,这可能会允许通过root用户登录。

Q2: 防火墙规则会阻止我访问自己的VPS吗?

A2: 不会,只要你的访问不是直接来自公网IP地址,通常,你通过VPN或SSH隧道等方式访问VPS。

Q3: 我是否需要同时配置SSH、防火墙和Web服务器?

A3: 是的,每个层面提供不同级别的保护,建议全部配置以提高安全性。

Q4: 如何测试IP直接访问已经被成功禁止?

A4: 你可以尝试从不同的网络环境(不经过VPN或SSH隧道)使用telnet或浏览器尝试连接到VPS的相应端口,如果连接失败则表示配置成功。