【基于Linux的全面网络安全方案】

I. 系统安全加固

A. 操作系统更新与补丁管理

1、定期检查并应用系统更新,确保所有组件都是最新的。

2、使用自动化工具进行补丁管理,减少人为疏忽。

3、订阅安全公告,及时了解和应对新发现的安全威胁。

B. 服务与进程最小化

1、禁用不必要的服务和应用,减少潜在的攻击面。

2、通过运行级别和服务配置文件管理系统服务。

3、定期审查系统进程,确保没有未知或恶意进程运行。

C. 文件系统权限配置

1、实施最小权限原则,确保文件和目录权限正确设置。

2、使用访问控制列表(ACLs)增强文件权限管理。

3、定期审计文件权限,防止未授权访问。

D. 内核参数调整

1、调整网络相关的内核参数,如SYN Cookie保护和防IP欺骗。

2、限制每个用户的进程数和打开的文件数,防止资源耗尽攻击。

3、启用内存保护机制,如地址空间布局随机化(ASLR)。

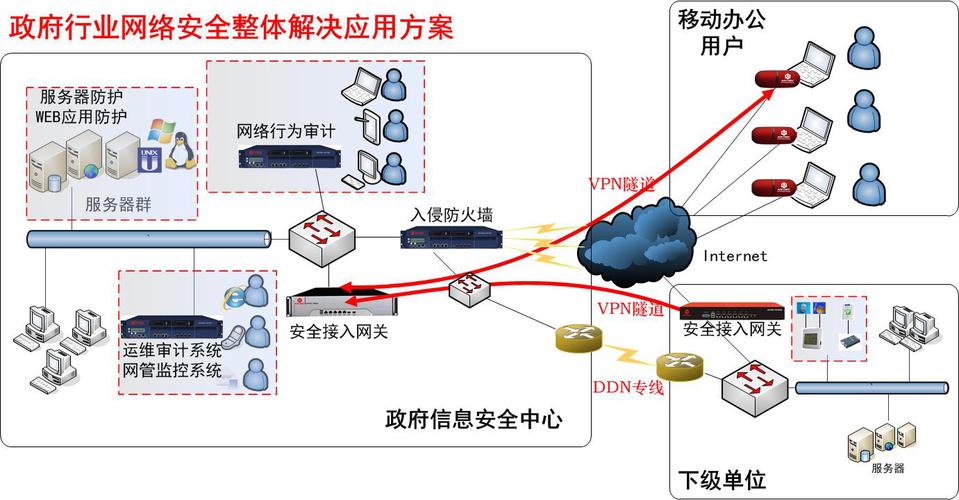

II. 网络防御策略

A. 防火墙配置与管理

1、使用iptables或nf_tables配置定制的防火墙规则。

2、默认拒绝所有入站连接,仅允许必要的端口和服务。

3、定期审查和更新防火墙规则,确保规则集的有效性和安全性。

4、实施基于状态的检测,以识别并阻止潜在的DoS攻击。

B. 入侵检测与防御系统(IDS/IPS)

1、部署Snort或Suricata等开源入侵检测系统。

2、配置实时警报和自动阻断机制,对可疑活动做出快速响应。

3、分析日志和警报,不断优化检测策略,减少误报。

C. 虚拟专用网络(VPN)与加密通信

1、使用OpenVPN或WireGuard建立安全的远程访问VPN。

2、实施端到端加密,确保数据传输的机密性和完整性。

3、对VPN连接进行严格的身份验证和访问控制。

D. 网络隔离与分段

1、使用VLAN技术将网络划分为不同的逻辑段。

2、为关键系统和敏感数据创建隔离区,限制跨网络部分的访问。

3、利用网络访问控制(NAC)技术确保设备合规性。

以上各项策略的实施需要结合具体的网络环境和业务需求进行调整,在防火墙配置中,对于提供Web服务的服务器,可能需要开放80和443端口,但同时应限制特定IP范围的访问,在IDS/IPS的配置中,可以设置特定的签名文件来检测针对Web应用的攻击模式,如SQL注入或跨站脚本攻击,VPN的配置应考虑到不同用户的角色和权限,以及对远程工作的支持需求,网络隔离与分段的策略可以通过案例来说明,例如在一个企业环境中,开发环境、测试环境和生产环境应该被隔离开,以防止潜在的安全风险扩散。