在C语言中,数组溢出是一种常见的编程错误,指的是当程序试图访问数组之外的内存位置时发生的情况,由于C语言在设计时追求执行效率与灵活性,它不提供内置的数组边界检查机制,即使数组溢出发生,编译器通常也不会报错,这可能会导致各种不可预测的行为,包括程序崩溃、数据损坏,甚至被利用进行安全攻击。

数组溢出之所以在C语言中不报错,主要是因为以下原因:

1、性能考虑:C语言标准库的设计哲学是信任程序员,尽量减少运行时的检查,数组越界检查需要额外的运行时开销,这可能会降低程序的执行效率。

2、编程灵活性:C语言允许程序员直接操作内存地址,这种能力在系统编程和嵌入式开发中尤为重要,如果对数组的每次访问都进行检查,可能会限制这种灵活性。

以下是数组溢出不报错的一些详细解释:

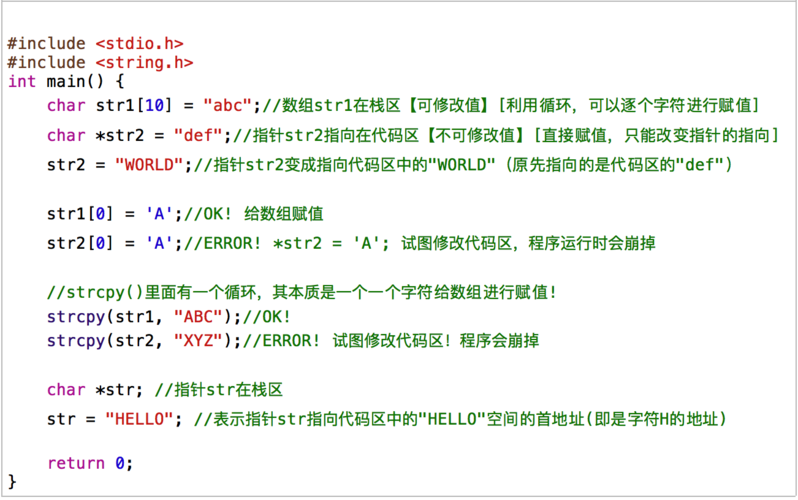

C语言中的数组是连续的内存块,当程序声明一个数组时,例如int arr[10];,编译器会分配一块可以连续存储10个整数的内存,如果程序员尝试访问arr[10](实际上是第11个元素),编译器不会在编译时报告错误,因为这在语法上是合法的表达,编译器认为程序员知道自己在做什么。

在运行时,如果越界访问发生在一个有效的内存地址上,比如另一个变量的存储位置,那么程序可能不会立即崩溃,这种情况下,越界写操作会破坏该变量的值,可能导致不可预知的错误行为,如果越界访问的内存不属于程序的有效地址空间,那么可能会导致段错误(Segmentation Fault),操作系统会终止程序的执行。

以下是数组溢出的几种情况:

数组索引越界:最常见的溢出,如上述例子,访问了不属于数组的内存位置。

缓冲区溢出:在字符串操作中,如果向一个固定大小的缓冲区复制过多的数据,超出的部分会覆盖相邻的内存区域。

栈溢出:函数调用时,如果局部变量太多或者递归调用太深,可能会超出栈空间,导致栈溢出。

以下是防止数组溢出的一些方法:

代码审查:通过严格审查代码,确保所有数组访问都在合法范围内。

使用断言:在代码中添加断言(assert),强制检查数组索引的有效性。

使用安全库:某些C库提供了边界检查的功能,如libbsd中的strlcpy和strlcat函数,用于替代strcpy和strcat。

动态检查:使用动态分析工具,例如AddressSanitizer,可以在运行时检测出数组越界等内存错误。

静态分析:使用静态分析工具检查代码,这些工具可以在不运行程序的情况下检测潜在的问题。

总结来说,C语言中数组溢出不报错是因为语言设计时的权衡考虑,以及对程序员的信任,作为程序员,我们需要采取额外的措施来确保程序的健売性和安全性,避免由于数组溢出导致的潜在问题,通过增加安全检查、使用现代工具和库,以及遵循良好的编程实践,可以大大减少数组溢出的风险。