实现三层服务器的VLAN隔离

在现代企业网络中,虚拟局域网(VLAN)技术被广泛用于实现不同部门或项目组之间的网络隔离,VLAN可以在相同物理基础设施上创建多个逻辑子网,提高安全性,减少广播风暴,并简化网络管理,当涉及到三层服务器(通常指执行路由功能的设备)时,VLAN隔离尤为重要,因为它可以确保不同VLAN间的通信受到适当控制,以下是实现三层服务器VLAN隔离的技术介绍:

VLAN划分

VLAN通过将交换机端口分配到不同的VLAN中来实现隔离,这些端口仅能与同一VLAN内的其他端口通信,除非通过三层设备进行路由。

访问(Access)端口: 只能属于一个VLAN,用于连接末端设备如计算机和打印机。

汇聚(Trunk)端口: 可以携带多个VLAN的数据流量,用于连接不同交换机或路由器。

VLAN间路由

三层服务器或路由器负责处理不同VLAN之间的数据包转发,这通常涉及以下步骤:

1、配置VLAN接口: 为每个VLAN创建一个虚拟接口,并为其分配相应的VLAN ID。

2、启用互联网络(InterVLAN routing): 启用后,三层设备能够根据IP地址和路由表对不同VLAN间的数据进行转发。

3、配置路由协议: 根据网络需求设置静态路由或动态路由协议(如RIP, OSPF, EIGRP等)。

4、访问控制列表(ACL): 应用ACL来限制不必要的VLAN间通信,增强网络安全。

跨VLAN通信

对于需要跨VLAN通信的情况,可以通过以下方式实现:

路由: 使用三层设备根据目的IP地址进行数据包的路由。

层三交换机: 在支持多层交换的设备上直接配置,允许特定VLAN间的路由。

专用VLAN隧道: 通过VPN或VXLAN技术在不同地理位置的VLAN之间建立隧道。

VLAN安全措施

实施VLAN隔离时,应考虑以下安全措施:

端口安全: 限制特定端口可学习的MAC地址数量,防止未授权设备接入。

私有VLAN: 创建PVLAN来隔离用户端口,只允许用户端口与指定的上行链路端口通信。

动态ARP检查: 防止ARP欺骗攻击,验证ARP请求是否来自合法的VLAN接口。

IP源守卫: 检查来自非信任源的IP包,防止IP欺骗。

实施步骤

1、设计VLAN架构:确定需要多少个VLAN及其用途。

2、配置交换机:为每个VLAN分配端口,并设置访问和汇聚链接。

3、配置三层设备:创建VLAN接口,启用互连网络,并配置适当的路由策略。

4、测试验证:确认VLAN间的隔离性,并测试跨VLAN通信是否正常。

5、监控维护:持续监控网络性能,及时更新安全策略。

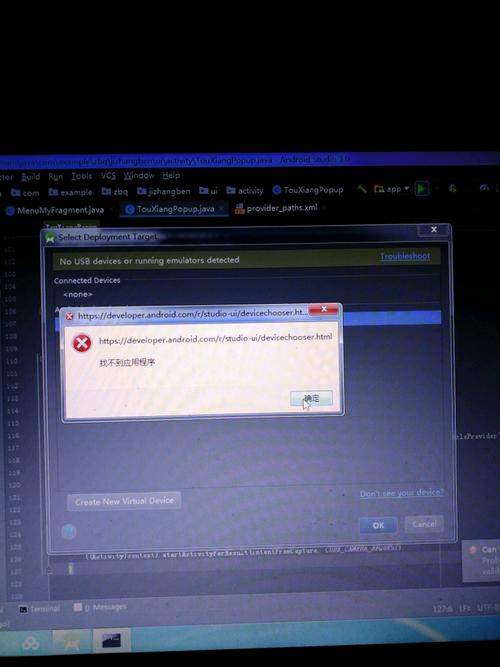

相关问题与解答

Q1: 如何防止不同VLAN之间的IP地址冲突?

A1: 在规划网络时,为每个VLAN分配独立的IP地址范围,并使用DHCP服务器控制地址分配。

Q2: 是否所有交换机都支持VLAN?

A2: 不是,只有支持VLAN的交换机才能进行VLAN配置,在购买前需确认设备的VLAN支持能力。

Q3: VLAN间的通信是否需要特殊的硬件支持?

A3: 不一定,如果使用层二交换机,则需要三层设备(如路由器)来处理VLAN间路由,而层三交换机则可以直接在同一设备上完成此功能。

Q4: VLAN是否可以跨越多个交换机?

A4: 是的,通过配置汇聚(Trunk)链接,可以将同一VLAN扩展到多个交换机上。